O conceito Cyber Kill Chain foi criado pela Lockheed Martin, uma das maiores produtoras aeroespacial do mundo.

O objetivo é estruturar a cadeia de um ataque, sendo um framework bastante utilizado em operações de Red Team para usar como base o processo de ataque de um grupo de ameaça persistente avançada (APT), juntamente com o Mitre Att&ck.

Seu foco é trabalhar com o Intelligence Drive Defense, que em resumo tem como base desestruturar e interromper ataques ofensivos, focando em uma defesa inteligente e que está um passo a frente dos ataques cibernéticos, focando em uma inteligência por ameaça desde o ciclo inicial daquela ameaça em específico. No caso, monitorando, detectando, respondendo e mitigando aquela ameaça em potencial de preferência antes dela se concretizar no seu ambiente.

A Lockheed Martin da o componente para o sucesso em 5 etapas:

1- Centralizar Operações com SOC e o famoso 5B’s para gestão de mudança, sendo um fator importante para minimizar os impactos dentro da sua organização.

2- Monitorar as ameaças, sempre levantando indicadores de compromissos e KPI’s de ferramentas de segurança que você possui.

3- Realizar treinamentos e focar em serviços de analise de ameaças em cibersegurança, para trazer uma visibilidade do que ocorre no dia a dia, afinal é sempre difícil ficar por dentro de tudo.

4- Focar nas mitigações dos problemas e proteger o seu ambiente, tomando medidas de proteção contra ameaças.

5- E por fim, fazer uma auditoria e avaliação do seu ambiente de forma consistente e periódica, principalmente realizando um pentest em soluções críticas.

Sobre o Cyber Kill Chain

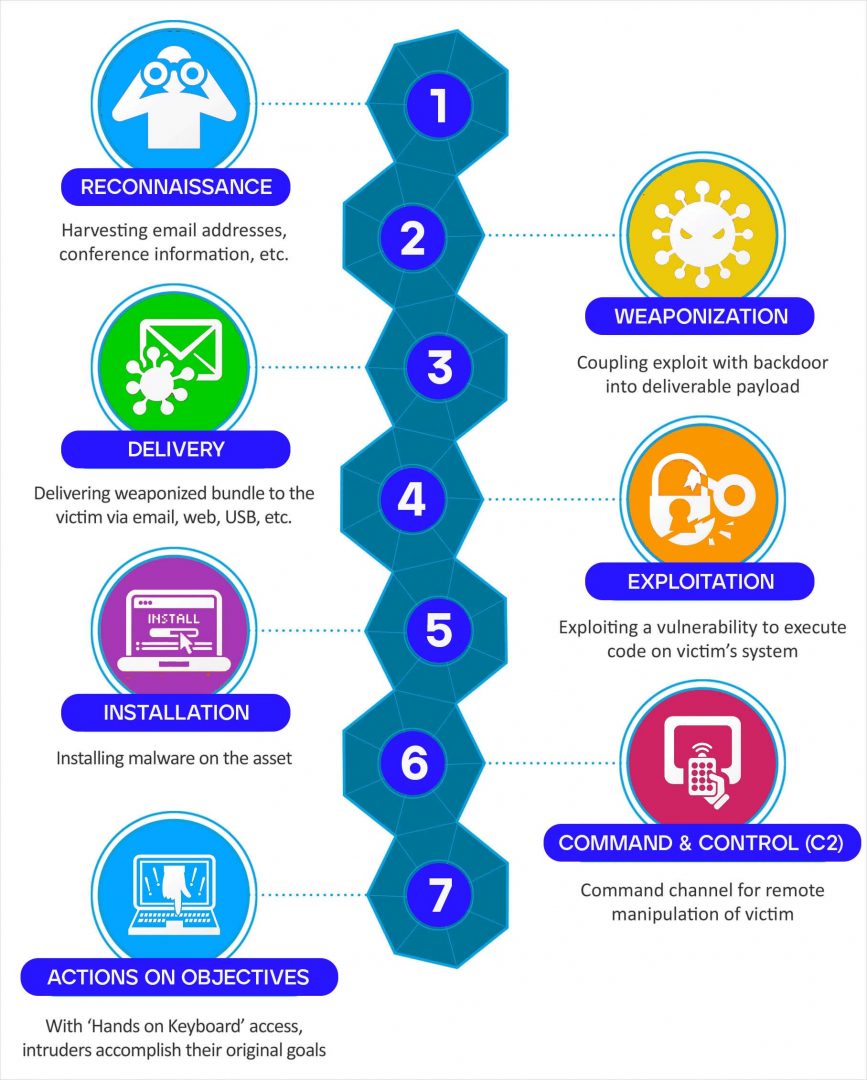

Divido em 7 tópicos, se torna um excelente framework para entender o modus operandi dos cibercriminosos.

1- Reconhecimento: Por qual método vou obter mais sucesso de alcançar meus objetivos? Quais aplicações essa empresa utiliza? O modelo de negócio dessa empresa? Quem são as peças-chaves das principais área da empresa? Aplicar um OSINT para entender a empresa por completo. Em resumo é esse o trabalho do reconhecimento.

2- Armamento: Onde posso obter sucesso? Através de um Phishing? Exploração de vulnerabilidade? Um malware ou backdoor? Engenharia Social? Com base nisso o adversário se arma com as melhores técnicas para dar início ao comprometimento.

3- Entrega: Quem é o meu alvo? Como posso ganhar o meu primeiro acesso? É por meio de um armamento que o invasor vai comprometer a empresa sem alarmar os mecanismos de proteção.

4- Exploração: Após a entrega é por meio do vetor que o atacante escolheu que vai obter o primeiro acesso, sendo assim desde uma exploração de vulnerabilidade ou algum payload, o primeiro acesso vai vir com êxito e bypassando mecanismos de monitoramento.

5- Instalação: Depois de entrar no alvo é óbvio que você precisa manter a conexão e para isso o adversário vai utilizar de técnicas de persistência para ter um backdoor onde sempre pode estar entrando e saindo sem ser detectado.

6- Comando e Controle: Com sucesso na operação o C2 é instalado e a partir daí o atacante tem controle dos ativos da empresa e efetua a exfiltração dos dados do seu alvo e até mesmo criar uma rede de botnet para outras ações.

7- Ações e Objetivos: Nesse último tópico é onde o adversário decide o que fazer com seu alvo, seja danificar os ativos, sequestrar ou apenas ficar de forma passiva e exfiltrando informações da forma mais evasiva o possível.

A Metodologia Cyber Kill Chain se torna bastante útil para entendermos como um adversário age e o que ele busca dentro de uma empresa. Desde a última década temos um crescimento enorme de Ransomwares que estão comprometendo diversas empresas, sendo um problema que gera danos de reputação e perca de bilhões em operações.

Por isso, além de investir em mecanismos de defesas mais reativos, é altamente recomendado testar a cibersegurança dos sistemas e de toda a infraestrutura da empresa, conheça nossas soluções de Pentest para Empresas: https://hackersec.com/empresas/