O Cross-Site Scripting ou também mais conhecido como XSS é uma das principais ameaças à segurança de aplicativos web, permitindo que um atacante injete código malicioso no conteúdo exibido no navegador do usuário.

Existem três principais variações de XSS: XSS Reflected, XSS Stored e XSS DOM-based.

Vamos detalhar cada uma dessas falhas e também medidas de prevenção para mitigar essas vulnerabilidades, vale lembrar que para aprender essa técnica e muitas outras, conheça nossa plataforma de treinamentos de cibersegurança: https://hackersec.com/academy/

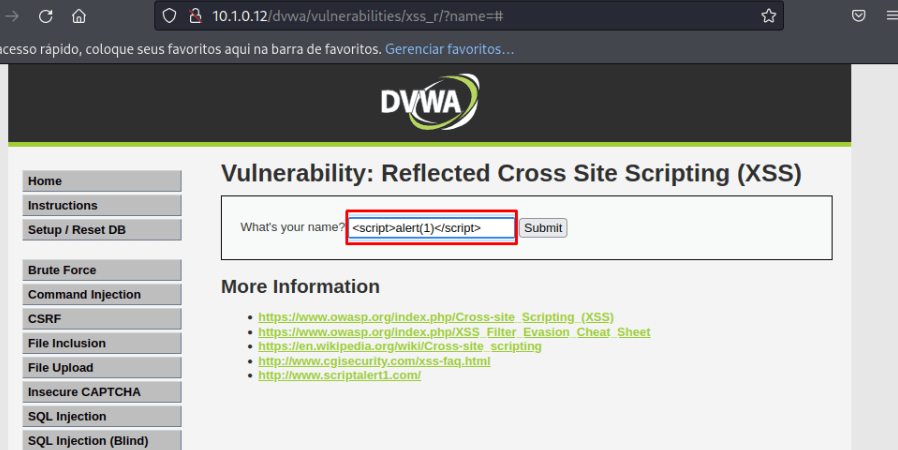

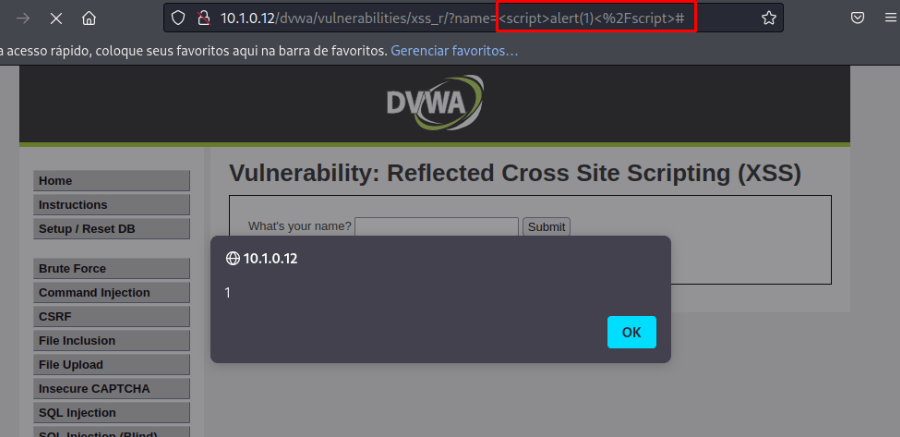

XSS Reflected

O XSS Reflected ocorre quando o código malicioso é injetado em uma página web através de uma entrada não validada. O servidor retorna os dados fornecidos pelo usuário sem qualquer tratamento de sanitização, permitindo que o código seja executado no navegador do usuário.

Um exemplo clássico de XSS Reflected é:

https://www.example.com/?name=<script>alert(1)</script>

Nesse caso, o código JavaScript é injetado na consulta de pesquisa e executado imediatamente quando a página é carregada. Para mitigar esse tipo de XSS, é necessário validar e sanitizar todas as entradas fornecidas pelo usuário.

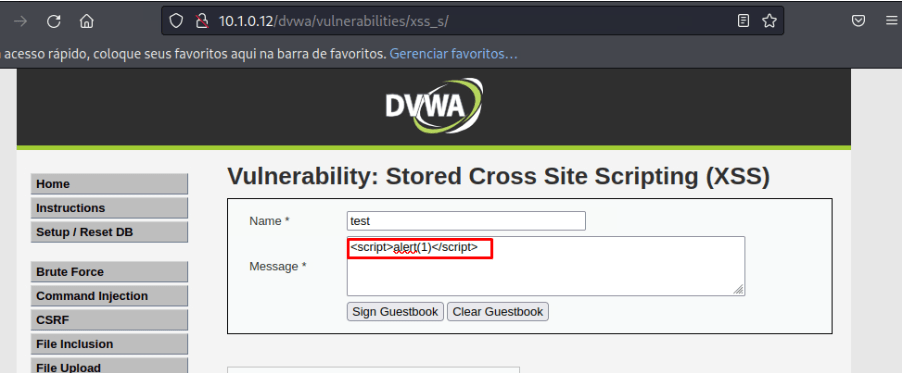

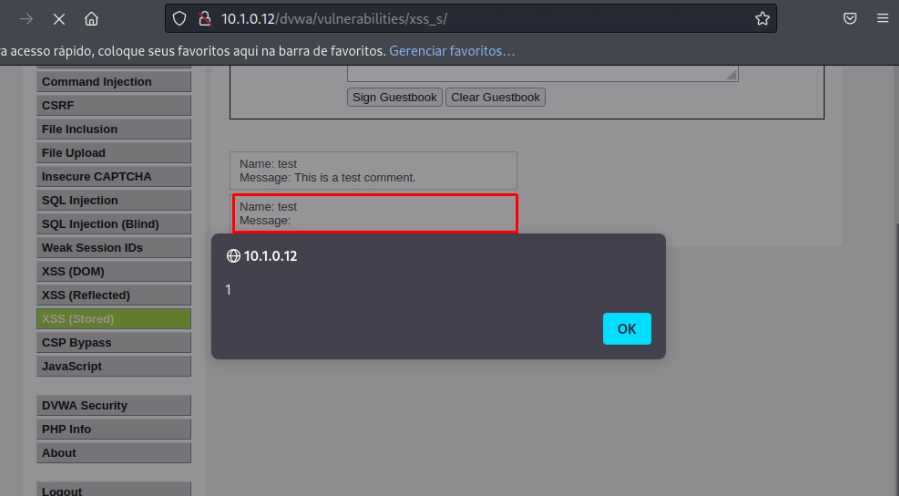

XSS Stored

O Stored XSS ocorre quando o código malicioso é armazenado no servidor e exibido para os usuários posteriormente. Isso pode acontecer em seções de comentários, campos de perfil de usuário ou outros locais onde os dados fornecidos são exibidos para outros usuários.

Um exemplo de XSS Stored é:

<script>alert(1)</script>

Nesse caso, um usuário mal-intencionado insere o código em um campo de comentário. Quando outros usuários visualizam o comentário, o código é executado automaticamente. Para mitigar o XSS Stored, é essencial filtrar e escapar adequadamente todas as saídas de dados.

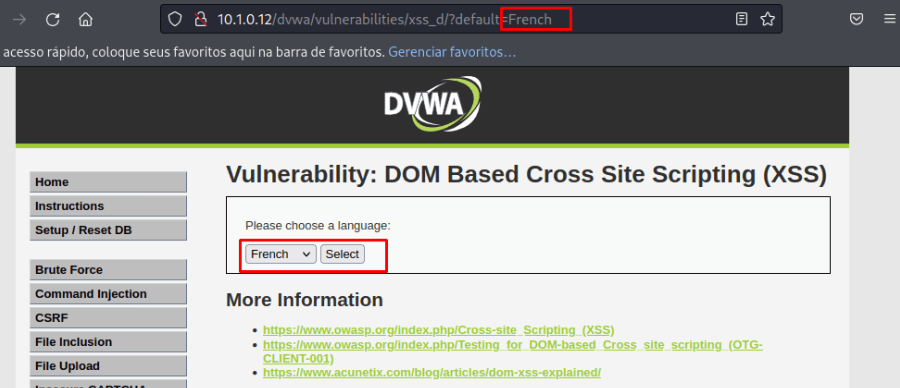

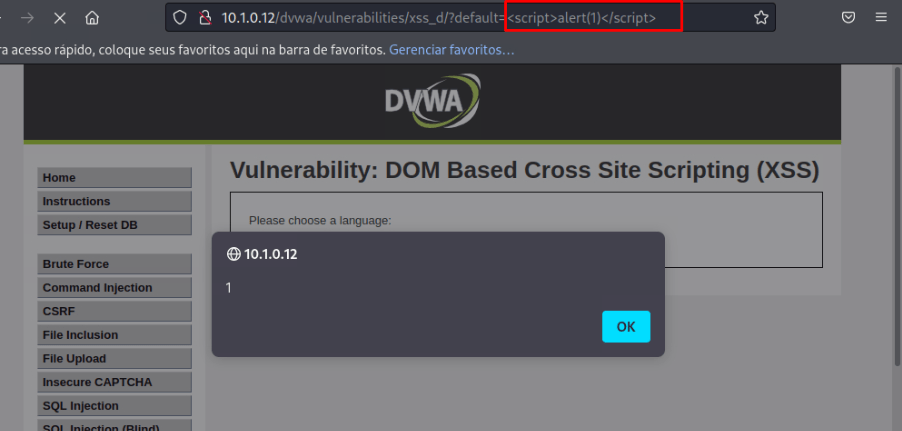

XSS DOM-based

O XSS DOM-based ocorre quando o código malicioso é injetado no Document Object Model (DOM) da página web por meio de manipulação do lado do cliente. Isso acontece quando o código JavaScript é executado com base em manipulações do DOM em tempo real. Um exemplo de XSS DOM-based é:

https://www.example.com/?default=<script>alert(1)</script>

Nesse exemplo, o código JavaScript é injetado na parte da âncora do URL. Quando a página é carregada, o JavaScript é executado diretamente pelo navegador. Para mitigar o XSS DOM-based, é necessário validar e escapar corretamente os dados manipulados pelo lado do cliente.

Validar a segurança da sua empresa

Além de saber como funciona e como mitigar esse tipo de ataque, vale a pena também testar a cibersegurança da sua empresa com especialistas da HackerSec, para isso conheça nossas soluções para empresa: https://hackersec.com/empresas/

Medidas de Prevenção

Para evitar as vulnerabilidades de XSS e suas variações, é recomendado adotar as seguintes medidas: Valide e sanitize as entradas de usuário. Utilize parâmetros seguros e escape caracteres especiais. Configure headers HTTP para restringir conteúdo. Utilize contextos de saída apropriados. Mantenha software e bibliotecas atualizados. Promova conscientização, testes regulares e monitoramento de XSS.

Todos os testes foram feitos nos laboratorios do CTF da HackerSec: https://hackersec.com/ctf/